Altamente personalizable con características técnicamente únicas nunca antes vistas en ransomware, Rorschach es uno de los ransomware más rápidos jamás observados.

Check Point Research (CPR) siempre está en guardia ante ataques y tendencias de ciberseguridad nuevos y emergentes. CPR y el Equipo de Respuesta a Incidentes de Check Point (CPIRT) llaman la atención sobre una nueva cepa de ransomware más sofisticada que anteriormente no tenía nombre. Apodado «Rorschach» por nuestros investigadores, este ransomware se utilizó en un ataque contra una empresa con sede en EE. UU.

Lo que hace que Rorschach se destaque de otras cepas de ransomware es su alto nivel de personalización y sus características técnicamente únicas que no se han visto antes en ransomware. De hecho, Rorschach es una de las cepas de ransomware más rápidas jamás observadas, en términos de velocidad de cifrado.

Curiosamente, Rorschach se implementó mediante la carga lateral de DLL de la herramienta de servicio de volcado Cortex XDR de Palo Alto Network, un producto de seguridad comercial firmado. Este método de carga no se usa comúnmente para cargar ransomware y, por lo tanto, revela un nuevo enfoque adoptado por los ciberdelincuentes para evadir la detección. La vulnerabilidad que permitió el despliegue de Rorschach fue debidamente comunicada a Palo Alto Networks.

¿Qué encontramos?

Mientras respondía a un caso de ransomware contra una empresa con sede en los EE. UU., nuestro CPIRT se encontró recientemente con una cepa de ransomware única implementada utilizando un componente firmado de Cortex XDR de Palo Alto Network, un producto de seguridad comercial. A diferencia de otros casos de ransomware, el actor de la amenaza no se escondió detrás de un alias y parece no estar afiliado a ninguno de los grupos de ransomware conocidos. Esos dos hechos, rarezas en el ecosistema de ransomware, despertaron el interés de CPR y nos impulsaron a analizar a fondo el malware recién descubierto.

Velocidad nunca antes vista y características pocas veces vistas entre ransomware

A lo largo de su análisis, el nuevo ransomware exhibió características únicas. Un análisis de comportamiento del nuevo ransomware sugiere que es parcialmente autónomo y se propaga automáticamente cuando se ejecuta en un controlador de dominio (DC) mientras borra los registros de eventos de las máquinas afectadas. Además, es extremadamente flexible, operando no solo en base a una configuración incorporada, sino también a numerosos argumentos opcionales que le permiten cambiar su comportamiento de acuerdo con las necesidades del operador. Si bien parece haberse inspirado en algunas de las familias de ransomware más infames, también contiene funcionalidades únicas, que rara vez se ven entre los ransomware, como el uso de llamadas al sistema directas.

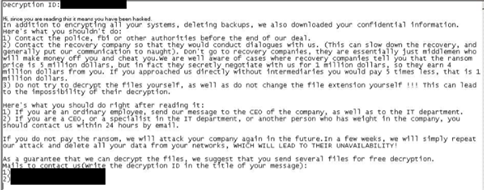

La nota de ransomware enviada a la víctima tenía un formato similar a las notas de ransomware de Yanluowang, aunque otras variantes dejaron caer una nota que se parecía más a las notas de ransomware DarkSide (lo que provocó que algunos se refirieran erróneamente a ella como DarkSide). Cada persona que examinó el ransomware vio algo un poco diferente, lo que nos llevó a nombrarlo en honor a la famosa prueba psicológica: Rorschach Ransomware.

Nota de rescate de Rorschach.

Los clientes de Check Point siguen protegidos contra Rorschach Ransomware

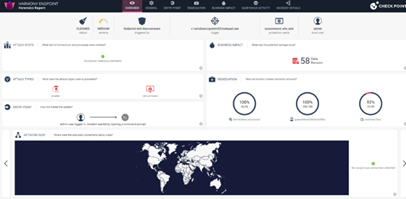

Harmony Endpoint brinda protección en tiempo de ejecución contra ransomware con reparación automatizada instantánea, incluso en modo fuera de línea. En caso de una anomalía causada por un ransomware, las capacidades anti-ransomware de Harmony Endpoint y Behavioral Guard identifican, bloquean y remedian la cadena de ataque completa.

Cuando se ejecutó en una máquina infectada con el ransomware Rorschach, Harmony Endpoint Anti-ransomware detectó el proceso de cifrado en diferentes carpetas, incluidas las modificaciones realizadas en los archivos «honeypot» de Harmony Endpoint. Ejecutó un algoritmo de clasificación que proporcionó un veredicto que identificaba el proceso como ransomware.

Se calculó el proceso del árbol de ataque y Harmony Endpoint eliminó todos los procesos maliciosos para bloquear el ataque. Luego, el componente de reparación eliminó todos los archivos cifrados, incluidos los procesos maliciosos, y los restauró a su estado original mediante la copia de seguridad del sistema.

Para ayudar a investigar el ataque, Harmony Endpoint proporciona un informe forense completo que incluye un árbol de ataque y un mapeo completo de MITRE.

Como se ve en este informe forense, Harmony Endpoint detectó el ataque, lo clasificó como ransomware y finalizó el 100 % de todos los procesos maliciosos. Durante la cura, eliminó o puso en cuarentena el 100 % de los archivos afectados y los restauró a su forma original (excepto los archivos honeypot).

Gracias a estas capacidades, el ataque se bloquea sin afectar la continuidad del negocio.