Portada »

Las nuevas campañas de phishing BEC ahora usan correos electrónicos de estudiantes

🕒 Lectura estimada: 4 min

Portada »

🕒 Lectura estimada: 4 min

Se ha detectado un aumento en la toma de control de cuentas de correo electrónico asociadas a estudiantes, así como su uso ilegítimo para la difusión de phishing

Los investigadores del servicio Harmony Email de Check Point® Software Technologies Ltd. (NASDAQ: CHKP), proveedor líder de soluciones de ciberseguridad a nivel mundial, han analizado las nuevas tendencias en las olas de ataques de tipo BEC (Business Email Compromise), basado en el uso de servicios legítimos para la realización de ciberataques de suplantación de identidad.

Concretamente, los investigadores han observado un cambio de tendencia: el phishing utiliza cada vez más cuentas de correo electrónico de estudiantes para sus campañas. Y es que este tipo de ciberataque se ha popularizado porque es difícil de identificar, ya que utiliza portales web legítimos, que incluyen enlaces e instrucciones maliciosas.

El BEC 2.0 es una maniobra por la que se “secuestra” el correo de una persona y se utiliza su dirección de email. Esta toma de control puede suceder de varias formas, desde ataques de fuerza bruta estándar hasta métodos más complejos. Independientemente del método de acceso, una vez que los atacantes tienen las credenciales de una cuenta de correo electrónico, la utilizan dentro de sus campañas de ataque.

En este ataque, los ciberdelincuentes toman el control de cuentas de correo electrónico de estudiantes y las utilizan para enviar correos electrónicos de phishing.

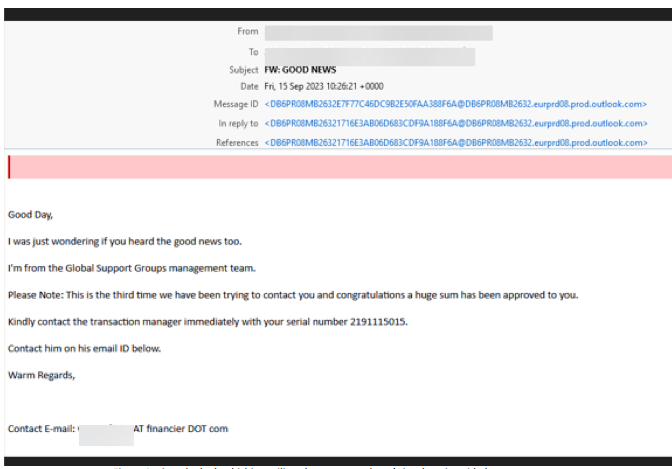

Tal y como muestra la imagen, en este caso el atacante ya ha tomado el control de la cuenta de un estudiante y ha enviado un correo electrónico a una lista grande de sus contactos, con un lenguaje informal y cercano, y una cierta urgencia (“este es el tercer intento de contacto”) y una gran recompensa (“se ha aprobado una suma considerable para usted”). Dos claras señales que deberían hacer saltar las alertas de cualquier usuario.

Aunque podemos encontrar otras, como una dirección de correo electrónico incompleta en la que aparecen palabras en lugar de símbolos para completar el contacto y tratar de evitar la detección de las soluciones de seguridad. Adicionalmente, esta dirección apunta a un dominio llamado “fiancier.com”, un servicio legítimo de correo electrónico asociado a anteriores campañas de phishing.

Cómo evitar ser víctima del phishing BEC

Para prevenir estos ataques, la educación del usuario final es clave. Pero también es necesario adoptar un enfoque de ciberseguridad más proactivo y preventivo. El daño que causa un robo de cuenta es enorme y Check Point Software destaca los principales puntos para evitarlo:

· Implementar una solución de seguridad de correo electrónico: la monitorización de comportamientos inusuales, como inicios de sesión de Superman o configuraciones inseguras y ayuda a identificar los accesos ilegítimos.

· Automatización de los procesos: contar con herramientas autónomas capaces de bloquear automáticamente los ataques detectados permite aumentar la eficiencia de las defensas.

· Herramientas impulsadas por IA: el aprendizaje automático permite que las soluciones inteligentes procesen el lenguaje de los mensajes para analizar y “comprender” que es un mensaje de phishing.

“Se espera un crecimiento en los ataques de phishing de tipo BEC 2.0 y 3.0, ya no solo relegados al entorno empresarial” explica Manuel Rodríguez, Gerente de Ingeniería de Seguridad para NOLA de Check Point Software. “Los profesionales de seguridad deben contar con conocimientos para identificar este nuevo tipo de variantes, así como va a ser más necesario que nunca contar con una infraestructura de ciberseguridad completa para evitar los daños”.

El uso de herramientas como Check Point Harmony Email & Collaboration, que incluye un nuevo motor basado en la inteligencia artificial para la detección y bloqueo automático de las cuentas comprometidas y su aislamiento, facilita una reacción mucho más rápida y precisa para prevenir que estos ataques lleguen siquiera a suceder en primera instancia.

margaret ojalvo

Recibe noticias, análisis y contenido geek directo en tu bandeja.