Portada »

El lado oscuro de la iluminación inteligente

🕒 Lectura estimada: 5 min

Portada »

🕒 Lectura estimada: 5 min

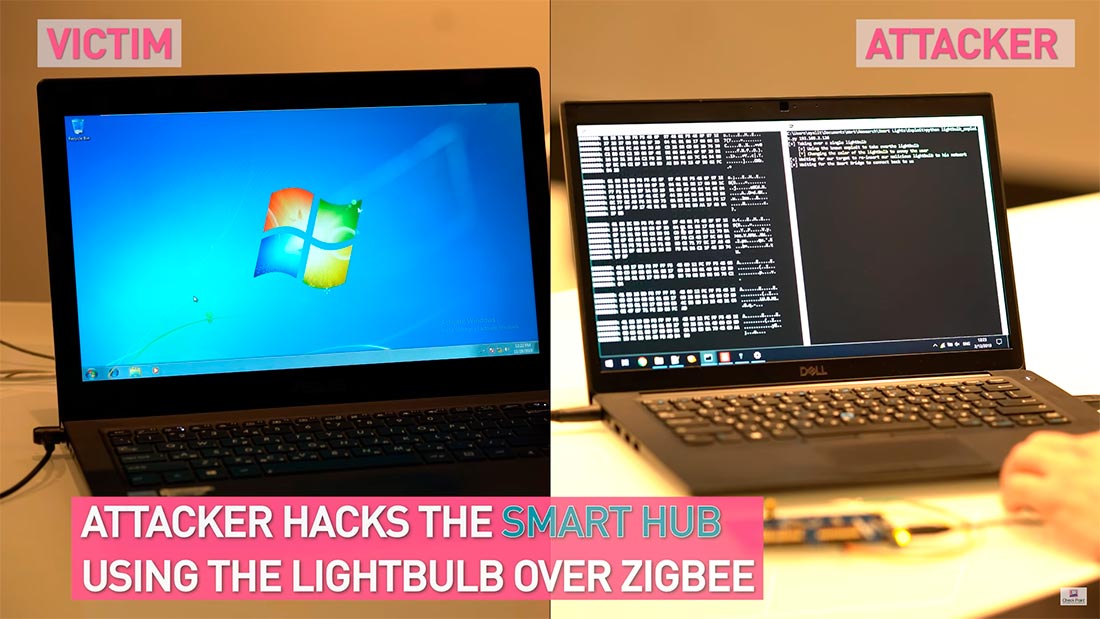

Investigadores de Check Point® Software Technologies Ltd. (NASDAQ: CHKP), proveedor líder especializado en ciberseguridad a nivel mundial, han anunciado que han descubierto vulnerabilidades críticas que permitirían a un cibercriminal infectar con ransomware o cualquier otro tipo de malware las redes corporativas o domésticas tras acceder al sistema de control de las bombillas inteligentes. Los expertos de la compañía señalan que un cibercriminal tan sólo necesitaría tener a su disposición una antena y un ordenador portátil, así como encontrarse a una distancia menor de 100 metros del objetivo.

Los investigadores de Check Point mostraron cómo un ciberatacante podía explotar una red IoT (bombillas inteligentes y su controlador) para lanzar ataques a redes informáticas convencionales en hogares, negocios o incluso ciudades inteligentes. Asimismo, los expertos de la compañía se centraron en las bombillas inteligentes y el puente de control de Philips Hue, líderes en el mercado, y encontraron vulnerabilidades que les permitieron infiltrarse en las redes utilizando un exploit remoto en el protocolo inalámbrico de baja potencia ZigBee, que se utiliza para controlar una amplia gama de dispositivos de IoT.

En un análisis de seguridad centrado en las bombillas inteligentes controladas por ZigBee que se publicó en 2017, los investigadores demostraron que se podía tomar el control de una bombilla Hue conectada a una red, instalar firmware malicioso y propagarlo a través de la red e infectar el resto de bombillas. Aprovechando esta vulnerabilidad, los investigadores de Check Point decidieron llevar este trabajo previo un paso más allá y utilizaron la bombilla Hue como plataforma para adentrarse en el puente de control de las bombillas y, en última instancia, atacar la red informática del objetivo. Asimismo, es importante destacar que las bombillas con una versión de hardware más reciente no han experimentado estos fallos.

La investigación, que se realizó con la ayuda del Instituto Check Point para la Seguridad de la Información (CPIIS) de la Universidad de Tel Aviv, fue revelada a Philips y Signify (propietario de la marca Philips Hue) en noviembre de 2019. Signify, por su parte, confirmó la existencia de la vulnerabilidad en su producto, y lanzó una versión de firmware parcheada que se instala a través de una actualización automática. Por este motivo, desde la compañía recomiendan a los usuarios que se aseguren de contar con las ultimas actualizaciones de firmware.

Check Point, que recientemente anunció la adquisición la startup Cymplify es la primera empresa en ofrecer una solución de seguridad consolidada que fortalece y protege el firmware de los dispositivos de IoT, aportando una capa de seguridad frente a los ataques más sofisticados. La compañía cuenta con Check Point CloudGuard proporciona una seguridad en la nube completa para todos los activos en entornos públicos, privados, híbridos o multi-nube.

“Estamos muy comprometidos con la protección de la privacidad de los usuarios y ponemos todo de nuestra parte para crear productos seguros. Estamos muy agradecidos a Check Point tanto por alertarnos sobre esta vulnerabilidad como por su colaboración a la hora de buscar soluciones, ya que esto nos ha permitido desarrollar e implementar los parches de seguridad necesarios para evitar que cualquiera de los usuarios estuviera en riesgo”, indica George Yianni, director de tecnología de Philips Hue.

james

Recibe noticias, análisis y contenido geek directo en tu bandeja.