En promedio, cada semana, el 54% de las organizaciones sufren intentos de ciberataques dirigidos a dispositivos IoT

El Internet de las cosas (IoT) se ha convertido en una parte integral de nuestra vida diaria. Sin embargo, con el uso creciente de dispositivos IoT, ha habido un aumento en los ataques cibernéticos contra estos dispositivos en los últimos años, utilizando varias vulnerabilidades explotables. Un factor que contribuye a este aumento es la rápida transformación digital que se produjo en varios sectores, como en la educación y los servicios de salud, durante la pandemia. Esta transformación, impulsada por la necesidad de continuidad del negocio, a menudo se llevó a cabo sin la debida consideración de las medidas de seguridad, dejando vulnerabilidades en su lugar.

Los ciberdelincuentes son conscientes de que los dispositivos IoT son notoriamente una de las partes más vulnerables de las redes, y la mayoría no está protegida o administrada adecuadamente. Con dispositivos IoT como cámaras e impresoras, sus vulnerabilidades y otros dispositivos no administrados pueden permitir el acceso directo y una violación significativa de la privacidad, lo que permite a los atacantes un punto de apoyo inicial en las redes corporativas, antes de propagarse dentro de la red violada.

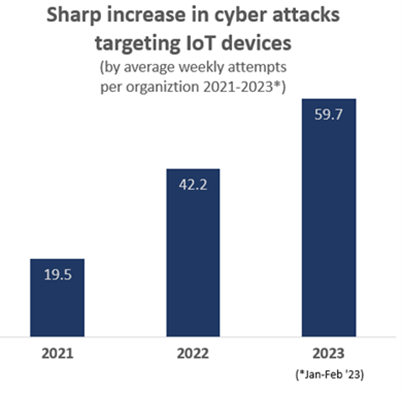

En los primeros 2 meses de 2023, casi todas las semanas, en promedio el 54 % de las organizaciones fueron objetivo de estos intentos de ataque, con un promedio de casi 60 ataques por organización por semana dirigidos a dispositivos IoT, un 41 % más que en 2022 y más de triplicar el número de ataques desde hace 2 años. Estos dispositivos IoT atacados van desde enrutadores, cámaras IP, DVR (grabadoras de video digital) hasta NVR (grabadoras de video en red), impresoras y más. Los dispositivos IoT, como parlantes y cámaras IP, se han vuelto cada vez más comunes en entornos de trabajo y aprendizaje remotos, lo que brinda a los ciberdelincuentes una gran cantidad de posibles puntos de entrada.

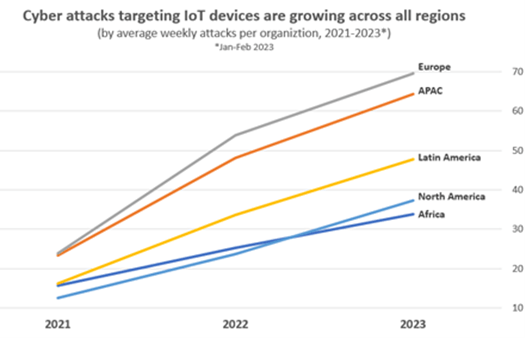

Esta tendencia se observó en todas las regiones y sectores. Europa es la región que actualmente sufre la mayor cantidad de ataques dirigidos a dispositivos IoT, con un promedio de casi 70 ataques de este tipo por organización cada semana, seguida de APAC con 64, América Latina con 48, América del Norte con 37 (y el mayor aumento desde 2022, con 58%), y África con 34 ciberataques IoT semanales por organización.

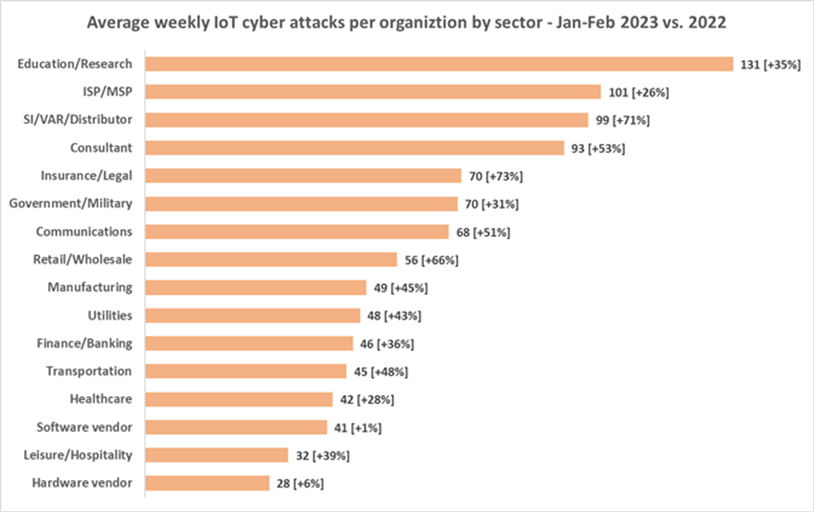

El sector de la educación e investigación se enfrenta actualmente a un aumento sin precedentes de ataques dirigidos a dispositivos IoT, con 131 ataques semanales por organización, más del doble del promedio mundial y un asombroso aumento del 34 % con respecto al año anterior. Otros sectores también están presenciando un aumento en los ataques, y la mayoría de los sectores experimentan un crecimiento de dos dígitos en comparación con 2022 según la siguiente tabla:

Informes anteriores de Check Point Research revelaron que los piratas informáticos prefieren apuntar a las escuelas como «objetivos fáciles» debido a la abundancia de datos personales almacenados en las redes escolares, lo que hace que tanto los estudiantes como las escuelas sean vulnerables. El cambio al aprendizaje remoto ha ampliado significativamente la superficie de ataque para los ciberdelincuentes, ya que la introducción de numerosos dispositivos IoT no seguros en las redes escolares ha facilitado que los piratas informáticos violen estos sistemas. Además, la falta de inversión en tecnologías robustas de prevención y defensa de ciberseguridad por parte de las escuelas hace que sea aún más sencillo para los ciberdelincuentes llevar a cabo ataques de phishing e implementar ransomware.

Principales ataques

Si bien el panorama de amenazas para las explotaciones de vulnerabilidades de IoT contiene cientos de vulnerabilidades, algunas se ven más ampliamente que otras en los intentos de escaneo y ataque contra las redes corporativas. Estos son los 5 principales exploits que se han visto en la naturaleza desde principios de 2023:

• Ejecución remota de código de MVPower DVR: esta explotación afecta a un promedio del 49 % de las organizaciones cada semana.

• Omisión de autenticación del enrutador GPON de Dasan (CVE-2018-10561): afecta al 38 % de las organizaciones semanalmente.

• Inyección de comandos DGN de NETGEAR: afecta al 33 % de las organizaciones semanalmente

• Ejecución remota de código de productos múltiples de D-Link (CVE-2015-2051): afecta al 23 % de las organizaciones semanalmente.

• Ejecución remota de comandos de D-Link DSL-2750B: afecta al 14 % de las organizaciones semanalmente.

Ataques de inyección predominantes en dispositivos IoT

Command Injection representa una vulnerabilidad crítica y frecuentemente explotada en dispositivos IoT. Los atacantes pueden inyectar comandos en el programa, aprovechando los privilegios de la aplicación vulnerable. La adopción generalizada de dispositivos IoT ha convertido este tipo de vulnerabilidad en un objetivo principal para los ciberdelincuentes.

Los escáneres de vulnerabilidades se usan ampliamente para identificar y explotar las debilidades en las aplicaciones web y las API. Si bien estas herramientas tienen usos legítimos, los atacantes también pueden emplearlas con fines maliciosos. Dos herramientas cada vez más populares incluyen pruebas de seguridad fuera de banda (OAST) e «Interact.sh».

La técnica de escaneo sirve como una herramienta de filtrado para identificar a las posibles víctimas. Cuando la complejidad del ataque es baja, el escaneo se ha convertido en el paso inicial favorito de los atacantes. El proceso implica enviar una carga útil simple a un grupo grande, con objetivos vulnerables respondiendo a la solicitud inicial, confirmando su vulnerabilidad. Este método se incluye en el análisis activo, el primer paso en MITRE Matrix for Enterprise, un marco jerárquico de tácticas y técnicas de ataque utilizadas por los ciberdelincuentes.

El escaneo permite a los atacantes verificar la vulnerabilidad de sus objetivos y asegurarse de que solo ellos reciban la carga útil maliciosa real. Los hallazgos de la investigación indican que durante un período de prueba de una semana, al menos el 3 % de las redes se vieron afectadas por este método de escaneo. Los principales exploits que emplean este método de ataque en dispositivos IoT incluyen:

• Inyección de comandos NETGEAR DGN

• Inyección de comando Netgear R7000 y R6400 cgi-bin (CVE-2016-6277)

• Inyección de comando de cámara térmica FLIR AX8 (CVE-2022-37061)

• Inyección de comandos múltiples de IoT

¿Cómo pueden las organizaciones protegerse contra los ataques de IoT?

“Con el aumento de la dependencia que las organizaciones tienen de los dispositivos IoT para las operaciones diarias, es crucial que se mantengan vigilantes y proactivos en la protección de estos dispositivos”, afirma Manuel Rodríguez, Gerente de Ingeniería de Seguridad para el Norte de América Latina de Check Point Software.

Algunos pasos que se pueden tomar para mejorar la seguridad de IoT incluyen:

1. Comprar dispositivos IoT de marcas reconocidas que prioricen la seguridad, implementando medidas de seguridad dentro de los dispositivos antes de su distribución al mercado.

2. Practicar políticas de complejidad de contraseñas y utilizar la autenticación multifactor (MFA) cuando corresponda.

3. Garantizar que los dispositivos conectados estén actualizados con el software más reciente y mantener el buen estado del dispositivo.

4. Hacer cumplir los perfiles de acceso a la red de confianza cero para los activos conectados.

5. Separar las redes para TI e IoT cuando sea posible.

Check Point anunció recientemente Check Point Quantum IoT Protect como parte de la versión R81.20 de Quantum ‘Titan’, que revoluciona la seguridad de la red al bloquear los ataques más evasivos de DNS, phishing e IoT de día cero. Check Point Quantum IoT Protect ayuda a las organizaciones a descubrir y proteger automáticamente los activos de IoT en cuestión de minutos.

A medida que la tecnología continúa avanzando, también lo hará la sofisticación y la frecuencia de los ciberataques. Al implementar medidas de seguridad sólidas y mantenerse informados sobre las últimas amenazas y las mejores prácticas, las organizaciones pueden protegerse mejor a sí mismas y a sus dispositivos IoT de los ciberdelincuentes.

Las estadísticas y los datos utilizados en este informe presentan datos detectados por las tecnologías de prevención de amenazas de Check Point, almacenados y analizados en ThreatCloud AI de Check Point. Check Point ThreatCloud AI proporciona inteligencia de amenazas en tiempo real derivada de cientos de millones de sensores en todo el mundo, a través de redes, terminales, dispositivos móviles y dispositivos IoT. La inteligencia se enriquece con motores basados en IA y datos de investigación exclusivos de Check Point Research, el brazo de inteligencia e investigación de Check Point Software. Los datos de este informe se han analizado desde principios de 2021 hasta marzo de 2023.